DC Zertifikat Autoenrollment - Teil 1

Domain Controller Certificate Template austauschen

Die CA stellt mehrere Templates für Domain Controller Zertifikate bereit: Domain Controller, Domain Controller Authentication oder Kerberos Authentication Certificate, welches sollte genutzt werden?

In einer frisch aufgesetzten Domain mit einem oder mehreren Domain Controllern und einer Enterprise Zertifizierungsstelle stellt sich die Frage, welches der drei oben genannten Zertifikate am besten genutzt werden sollte. Standardmäßig wird beim Auto-Enrollment des DC-Zertifikats die Domain Controller Zertifikatsvorlage genutzt. Was macht diese aus und wie können die anderen Vorlagen für das Auto-Enrollment konfiguriert werden?

Mit diesem Thema beschäftigen wir uns im folgenden Blogbeitrag.

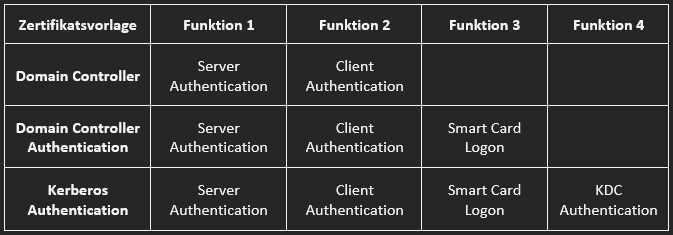

Welche Funktionen haben die Templates?

Im Folgenden werden die Funktionen der Zertifikate tabellarisch dargestellt, um einen besseren Überblick über die Funktionsunterschiede zu erhalten.

Hier lässt sich bereits erkennen, dass die Zertifikate grundlegend die gleiche Funktion haben, die Server und Client Authentication. Die Domain Controller Zertifikatsvorlage war die erste Vorlage, die für die Domain Controller Authentifizierung genutzt werden konnte (seit Windows Server 2000) und ist eine Vorlage mit der Versionsnummer 1. Mit dem Windows Server 2003 wurde die Domain Controller Authentication Zertifikatsvorlage veröffentlicht, hier wurde die Smart Card Logon Funktionalität mit in die Vorlage aufgenommen. Die Kerberos Authentication Zertifikatsvorlage wurde mit dem Windows Server 2008 veröffentlicht und hat als zusätzliche Funktion die KDC Authentication enthalten. Die beiden neueren Zertifikatsvorlagen haben jeweils die Versionsnummer 2.

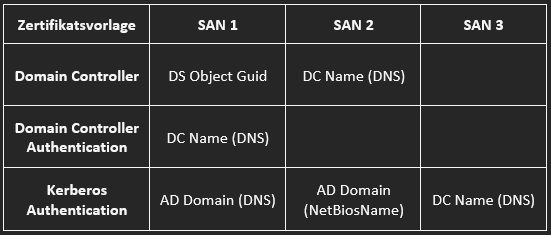

Ein weiterer Unterschied besteht in den enthaltenen Subject Alternative Names, die standardmäßig in den Zertifikatsvorlagen enthalten sind:

Die SAN-Einträge der einzelnen Zertifikatsvorlagen würden also standardmäßig wie folgt aussehen:

Abbildung 1 Domain Controller Template

Abbildung 2 Domain Controller Authentication Template

Abbildung 3 Kerberos Authentication Template

Hier ist bereits zu erkennen, dass die Kerberos Authentication Zertifikatvorlage am meisten Funktionen und SANs besitzt. Damit unterstützt diese so gut wie jede Anwendung, die genutzt werden soll bzw. muss und kann in den meisten Szenarien verwendet werden.

Natürlich können die einzelnen Zertifikatsvorlagen bearbeitet und an bestimmte Anforderungen angepasst werden, sodass die eben genannten Vorlagen die gleichen Aufgaben übernehmen können. Dies ist allerdings nicht Bestandteil des heutigen Blogbeitrags, daher möchten wir nicht weiter auf die Anpassung der einzelnen Zertifikatsvorlagen eingehen.

Zertifikatsvorlage anpassen

Bisher hat sich der DC nur das Domain Controller Zertifikat bezogen, da dieses Template veraltet ist, möchten wir dieses gerne austauschen. Welches Zertifikat bezogen wurde können wir über die MMC überprüfen:

Abbildung 4 Domain Controller Zertifikat

Im Folgenden werden wir nun die Kerberos Authentication Zertifikatsvorlage anpassen und veröffentlichen. Wie wir bereits festgestellt haben, sind standardmäßig der FQDN des Servers, der NetBiosName, sowie der Domainname als Subject Alternativ Name enthalten.

In diesem Kapitel beschäftigen wir uns lediglich mit dem Auto-Enrollment Prozess eines Zertifikates mit den Standardeinstellungen. Die automatische Erneuerung eines Zertifikats mit benutzerdefinierten SANs wird in einem weiteren Blogbeitrag behandelt.

Dazu öffnen wir die Zertifizierungsstelle (Server Manager -> Tools -> Certification Authority) und navigieren mittels Rechtsklicks auf Certificate Templates > Manage zur Zertifikatsvorlagenkonsole

In der Zertifikatsvorlagenverwaltungskonsole wählen wir die Kerberos Authentication Zertifikatsvorlage aus und duplizieren sie mittels Rechtsklicks > Duplicate Template

Prinzipiell lässt sich auch die originale Zertifikatsvorlage anpassen. Da wir aber ggf. das Original zu einem späteren Zeitpunkt erneut mit den Standardeinstellungen duplizieren möchten, um es für ein anderes Szenario zu nutzen, empfiehlt es sich, das Original nicht zu verändern.

Abbildung 5 Vorlage duplizieren

In den Eigenschaften der neuen Zertifikatsvorlage navigieren wir in den Reiter General und geben der Vorlage einen intuitiven Namen.

Abbildung 6 Eigenschaften der Zertifikatsvorlage

Anschließend wechseln wir in den Reiter Security und verifizieren, dass die Sicherheitsgruppe Domain Controllers die Berechtigung Enroll & Autoenroll besitzt. Dies ist standardmäßig der Fall, aber ein kurzer Kontrollblick kann nicht schaden.

Abbildung 7 Eigenschaften der Zertifikatsvorlage

Anschließend navigieren wir in den Reiter Superseded Tempates und tragen hier die folgenden Zertifikatsvorlagen mittels Add ein:

o Domain Controller

o Domain Controller Authentication

o Directory Email Replication

o Kerberos Authentication

Diese werden als abgelöste Zertifikatsvorlagen eingetragen, um eine mehrfache Ausstellung zu verhindern. Damit ist gemeint, dass durch die Aktualisierung des Domain Controller Zertifikats drei Zertifikate ausgestellt werden würden (Domain Controller Authentication, Directory Email Replication, Kerberos Authentication). Da wir lediglich unser eben erstelltes Zertifikat ausstellen möchten, müssen diese Vorlagen als abgelöst eingetragen werden.

Die Zertifikatsvorlage Directory Email Replication wird lediglich benötigt, wenn eine Intersite Replication über das SMTP Protokoll durchgeführt wird.

Abbildung 8 Abgelöste Zertifikatsvorlagen

Die getroffenen Einstellungen werden mittels OK bestätigt

Anschließend können wir die Zertifizierungsvorlagenkonsole schließen und unsere eben erstellte Zertifikatsvorlage veröffentlichen

Dafür wählen in der Zertifizierungsstelle den Ordner Certificate Templates mittels eines Rechtsklicks > New > Certificate Template to Issue

Abbildung 9 Zertifikatsvorlage veröffentlichen

Im sich daraufhin öffnenden Fenster wählen wir die eben erstellte Zertifikatsvorlage aus und bestätigen dies mittels OK.

Abbildung 10 Zertifikatsvorlage veröffentlichen

Im Bereich Certification Templates wird uns nun die eben erstellte Vorlage anzeigt.

Abbildung 11 Zertifikatsvorlagen

Im nächsten Kapitel konfigurieren wir das sogenannte Auto-Enrollment.

Auto-Enrollment

Zu Beginn des Blogbeitrages haben wir bereits vom Auto-Enrollment gesprochen, doch was ist das eigentlich? Mit Auto-Enrollment ist gemeint, dass Server, in diesem Fall Domain Controller automatisch Zertifikate bei der Zertifizierungsstelle anfordern können, dies kann ein neues auszustellendes Zertifikat sein oder aber eine Zertifikatserneuerung eines ablaufenden Zertifikats.

Nachdem das Auto-Enrollment eingerichtet wurde, ist kein administrativer Aufwand mehr nötigt, um Zertifikate auszutauschen. Wenn spezielle SANs verwendet werden sollen, die nicht in der Zertifikatsvorlage enthalten sind, muss das Vorgehen um ein paar Schritte erweitert werden. Die notwendigen Schritte werden im Laufe des Blogbeitrags erläutert und durchgeführt. (Kapitel Auto-Enrollment mit Custom SANs)

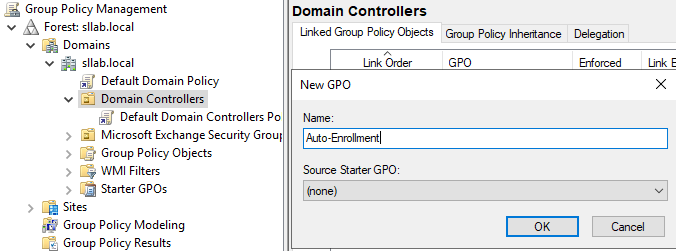

Um das Auto-Enrollment zu konfigurieren, gehen wir wie folgt vor:

Zunächst müssen wir die Gruppenrichtlinienverwaltungskonsole (GPMC.msc) öffnen. Hier erstellen wir eine neue Richtlinie und verlinken diese mit der Domain Controllers OU.

Abbildung 12 Erstellen einer GPO

Nachdem die Richtlinie erstellt wurde, bearbeiten wir diese mittels Rechtsklick und Edit (Bearbeiten).

Die Richtlinie für das Auto-Enrollment hat den Namen Certificate Services Client – Auto-Enrollment und befindet sich unter dem Pfad Computer Configuration > Windows Settings > Security Settings > Public Key Policies

Abbildung 13 Auto-Enrollment Richtlinie

Diese Richtlinie kann neben dem automatischen Ausrollen noch weitere Funktionen übernehmen. Im Folgenden werden die beiden Kontrollkästchen „Renew expired certificates, update pending certificates, and remove revoked certificates“ und „Update certificates that use certificate templates“ durch Setzen des Hakens aktiviert.

Achtung: Bei der erstmaligen Aktivierung der Richtlinie muss darauf geachtet werden, welche Zertifikate bereits für den oder die Domain Controller ausgestellt worden sind. Sollten bereits Zertifikate, die Zertifikatsvorlagen nutzen, ausgestellt worden sein, werden diese Zertifikate ebenfalls aktualisiert und ggf. abgeändert. Da dies in der Regel nicht gewünscht ist, muss die Zertifikatsvorlage des entsprechenden Zertifikats angepasst werden, sodass dem Domain Controller die Autoenroll Berechtigung entfernt wird. Damit ist gewährleistet, dass die bestehenden Zertifikate durch Aktivierung der Gruppenrichtlinie nicht verändert werden.

Wir aktivieren die Optionen „Renew expired certificates, update pending certificates, and remove revoked certificates“ und „Update certificates that use certificate templates“ durch Setzen der Haken in den entsprechenden Kontrollkästchen.

Die getroffenen Einstellungen bestätigen wir mittels OK.

Abbildung 14 Einstellungen der Richtlinien

Anschließend müssen die Änderungen per GPUpdate /force verteilt werden.

Abbildung 15 GPUpdate

Sobald die Richtlinien erfolgreich übernommen wurden, können wir in der MMC des Domain Controllers prüfen, ob das Domain Controller Zertifikat erfolgreich durch unsere neu erstellte Zertifikatsvorlage Kerberos Authentication – SLLab ersetzt wurde.

Abbildung 16 Überprüfung des neuen Zertifikats

Damit ist der Vorgang abgeschlossen und wir haben erfolgreich das Domain Controller Zertifikat durch ein Kerberos Authentication Zertifikat ausgetauscht. Im nächsten Blogbeitrag zum Thema Domain Controller Zertifikatsvorlagen werden wir uns anschauen, wie eine automatische Zertifikatserneuerung mit benutzerdefinierten SANs möglich ist.

MEHR BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate