Neuigkeiten des Windows Servers 2022

In diesem Blogbeitrag erhalten Sie einen Einblick in das Betriebssystem Windows Server 2022 und dessen Neuerungen. Der Windows Server 2022, ist nun offiziell verfügbar. Neuerungen gibt es unter anderem in den Bereichen Upgrade, Security, Hybrid Cloud, Container und Anwendungsplattform.

Editionen und Lizenzierung

Doch bevor es zu den Neuerungen kommt, geben wir Ihnen einen Überblick über die Editionen, in welcher der Windows Server 2022 verfügbar ist. Ursprünglich sollte mit dem Windows Server 2022 keine Essential Edition mehr erscheinen. Davon hat sich Microsoft mittlerweile distanziert, und eine Essential Edition veröffentlicht, die allerdings in der Hardware limitiert ist. Bisher war die Hardware auf bis zu 2 Prozessoren pro Essential-Lizenz limitiert, beim Windows Server 2022 wird dies etwas strikter eingeschränkt. Die Hardware ist auf 1 Prozessor mit maximal 10 Kernen limitiert. Was bestehen bleibt, sind die inkludierten Nutzungsrechte von 25 Nutzern oder 50 Geräten. Soll der Essential Server als RDS-Host genutzt werden, sind RDS CALs erforderlich. Er darf allerdings als Hyper-V Host verwendet werden und beinhaltet ein virtuelles Windows Server Nutzungsrecht. In allen anderen Punkten ist die Essential Edition identisch mit der Standard-Edition des Windows Servers 2022.

Neben der Essential Edition ist der Windows Server 2022 in der Standard- oder Datacenter Edition verfügbar. Zudem wird eine weitere neue Datacenter Edition verfügbar sein – die Windows Server 2022 Datacenter: Azure Edition. Die Azure Edition ist eine Datacenter Edition mit einem größeren Funktionsumfang und ist nur als Azure VM oder in einem Azure Stack HCI Cluster verfügbar. Microsoft stellt hier einige neue Features bereit, die nicht unter den normalen Standard und Datacenter Editionen verfügbar sein werden. Eine weitere Eigenheit dieser Edition ist die Fähigkeit zum Hotpatchen, das bedeutet, dass Administratoren die Windows Server 2022 Datacenter Azure VMs patchen können, ohne diese zu rebooten. Dadurch werden Downtimes von kritischen Systemen reduziert. Weiterhin besitzt die Azure Edition das SMB over QUIC Feature welches im weiteren Verlauf des Blogs behandelt wird. Da sich die Datacenter Azure Edition noch in der Public Preview befindet, sind bisher keine Informationen zur Lizenzierung oder dem Pricing veröffentlicht worden.

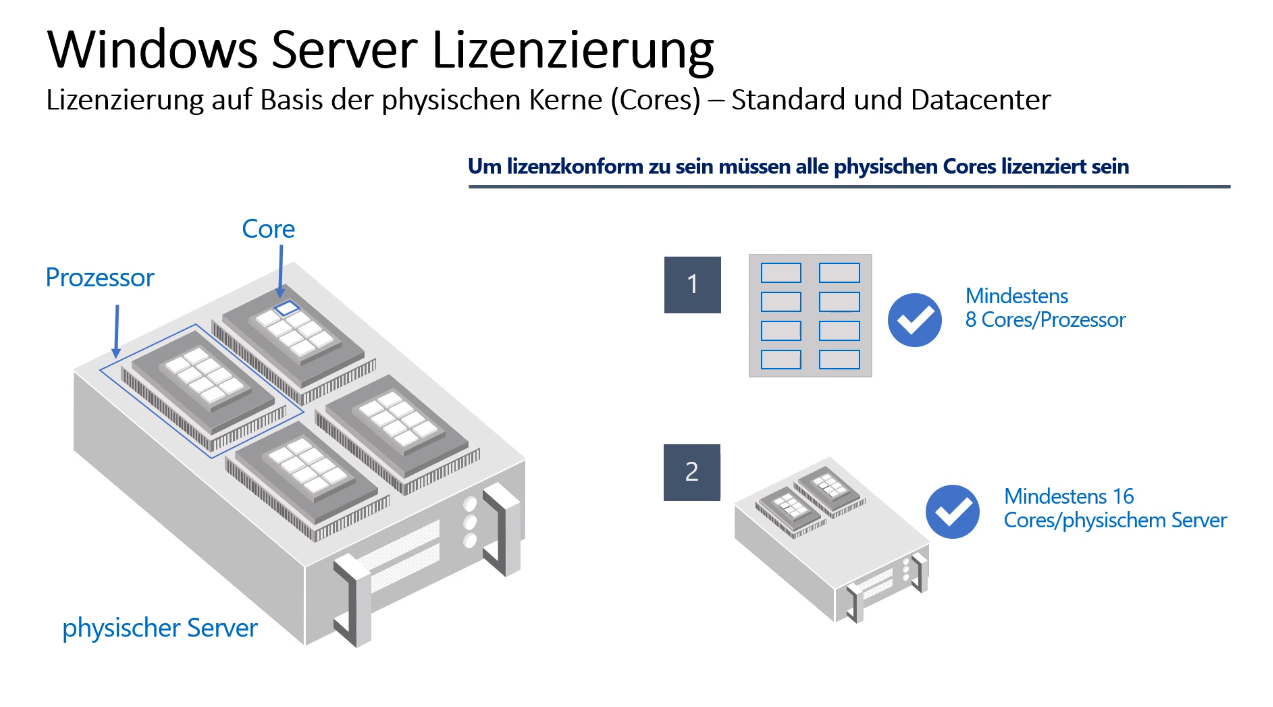

An der Lizenzierung der Standard und Datacenter Edition ändert sich nichts, d.h. die Lizenzierung erfolgt auf Basis der Prozessorkerne. Es müssen alle Prozessorkerne lizenziert werden, um lizenzkonform zu sein. In der Basis Lizenz sind 16 Kerne inkludiert, wenn ein Server mehr als 16 Kerne hat, müssen weitere Lizenzen erworben werden, beispielsweise mittels Additional Core Licenses. Hat ein Server weniger Kerne beispielsweise 8 Kerne, müssen trotzdem 16 Kerne lizenziert werden, um lizenzkonform zu bleiben. Sind alle Kerne lizenziert, stehen bei der Standard Edition zwei virtuelle Windows Server Nutzungsrechte zur Verfügung. Diese Nutzungsrechte sind stapelbar, d.h. werden erneut alle Kerne lizenziert stehen zusätzlich zwei weitere Nutzungsrechte zur Verfügung. Bei der Datacenter Edition stehen bei einem volllizenzierten Server unlimitiert viele virtuelle Windows Server Nutzungsrechte zur Verfügung.

Für den Zugriff auf die Editionen des Windows Servers 2022 werden wie auch schon beim Windows Server 2016 und 2019 CALs benötigt, und zwar die Windows Server 2022 CALs. Nachfolgend werden die Bestimmungen von Microsoft bezüglich der CALs kurz zusammengefasst:

Jeder Nutzer oder jedes Gerät, welches auf einen lizenzierten Windows Server Standard oder Datacenter zugreift, benötigt eine Windows Server CAL. Jede CAL ermöglicht den Zugriff auf mehrere lizenzierte Windows Server.

Die Windows Server CAL gibt einem Nutzer oder Gerät das Recht, auf jeder Edition des Windows Servers mit der gleichen Version oder früheren Versionen zuzugreifen. (Bsp.: Mit der Windows Server 2022 CAL kann auf jeden Windows Server 2022 zugegriffen werden sowie auf frühere Versionen wie Windows 2019 oder 2016)

Für einige zusätzliche oder erweitere Funktionalitäten wie Remote Desktop Services oder ADRMS (Active Directory Rights Management Services) werden zusätzliche CALs benötigt.

Upgrade

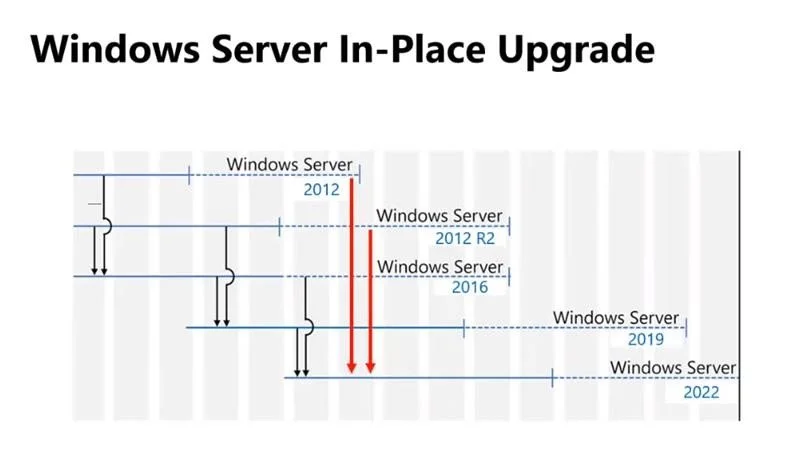

Eine große Änderung wurde am Upgrade Prozess durchgeführt. Statt dem bekannten n-2 Upgrade Muster ist es nun möglich, ein In-Place Upgrade über vier Editionen durchzuführen, d.h. in einem n-4 Muster das Upgrade durchzuführen. Sollte der Windows Server 2012 allerdings eine ebenso alte Hardware besitzen, ist ein In-Place Upgrade wenig sinnig. Hier sollte auf eine Side by Side Migration zurückgegriffen werden.

Security

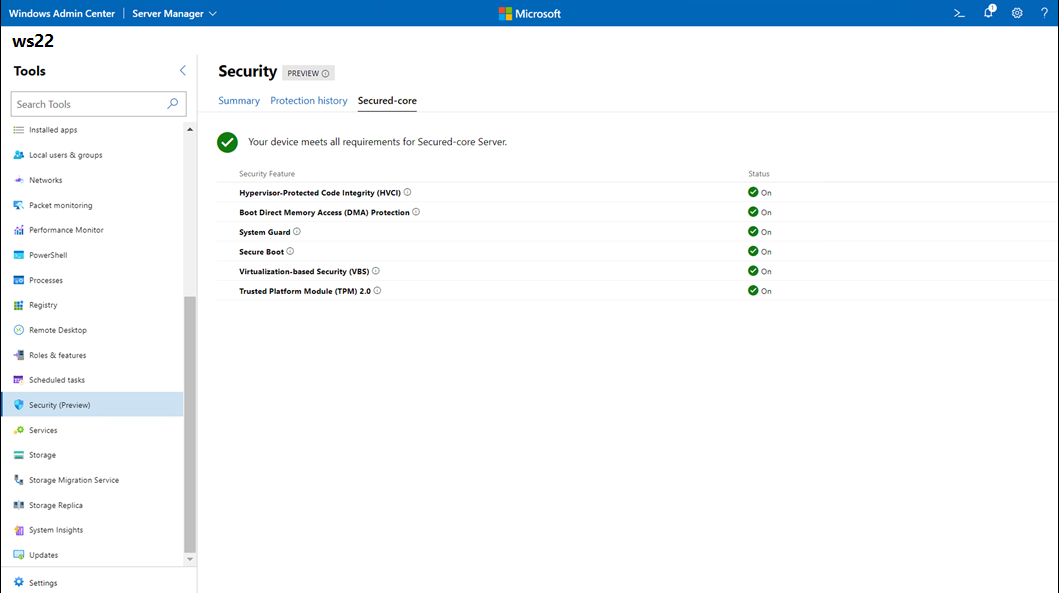

Der Bereich Sicherheit ist ohne Zweifel einer der wichtigsten Bereiche in unserer heutigen Welt, daher kommt mit der neuen Server Version neue Verbesserungen zum Thema Sicherheit. Nachdem die Funktion Secured-Core PC seit dem 7. September 2020 für Windows 10 Geräte verfügbar gemacht wurde, zieht diese Funktionalität nun auch in die Serverwelt ein. Unter dem Namen Secured-Core Server wird diese Funktion nun veröffentlicht.

Secured-Core Server bedeutet, dass Hardwarepartner Hardware, Firmware und Treiber zur Verfügung gestellt haben, um dabei zu helfen, die Sicherheit von kritischen Systemen zu erhöhen. Eine Voraussetzung für diese Funktionalität ist, dass der Server ein TPM-Modul 2.0 besitzt. Der Secured-Core Server basiert auf drei Säulen: vereinfachte Sicherheit, erweiterter Schutz und präventive Verteidigung.

Vereinfachte Sicherheit: Durch die neue Funktionalität des Admin Center wird es vereinfacht, die Sicherheitsfeatures des Secured-Core Servers zu finden und zu konfigurieren.

Das neue Admin Center ist eine Mischung aus Admin Center und Server Manager und kann aus dem Microsoft Evaluation Center heruntergeladen und installiert werden.

Der erweiterte Schutz basiert auf:

Hardware-Root-of-Trust: Durch das Trusted Platform Module 2.0 wird ein geschützter Speicher für sensible Schlüssel und Daten geboten. Zur verbesserten Sicherheit der Supply Chain trägt die Möglichkeit bei, zu prüfen, ob die Firmware vom erwarteten Autor gültig signiert wurde und nicht manipuliert ist. Der Hardware Root-of-Trust verstärkt den Schutz durch Funktionen, die das TPM 2.0 nutzen (bsp. BitLocker) und ermöglicht die Erstellung von Arbeitsabläufen, die in die Zero-Trust-Sicherheitsstrategien integriert werden können.

Firmware protection: Durch die Prozessunterstützung für die DRTM-Technologie (Dynamic Root of Trust Measurement) wird die Firmware bei Secured-Core-Systemen in eine hardwarebasierte Sandbox verlagert. Damit können die Schwachstellen in hochprivilegierten Firmware-Codes begrenzt werden.

UEFI secure boot: Secure Boot ist ein Sicherheitsstandard, der sicherstellen soll, dass nur Firmware und Software bootet, denen der Hardwarehersteller vertraut. Beim Starten des Servers überprüft die Firmware die Boot-Komponenten einschließlich der Firmware-Treiber und des Betriebssystems. Wenn die Signaturen gültig sind, bootet der Server und die Firmware übergibt die Kontrolle an das Betriebssystem.

Virtualization-based security (VBS): Secured-Core-Server unterstützt VBS und hypervisor-based code integrity (HVCI). Dies ist besonders relevant bei Angriffen, die zum Schürfen von Kryptowährung genutzt werden, da diese die EternalBlue-Schwachstelle ausnutzen. VBS und HVCI isolieren die privilegierten Teile des OS wie beispielsweise den Kernel vom Rest des Systems. Dadurch wird sichergestellt, dass die Server weiterhin für die Ausführung kritischer Arbeitslasten eingesetzt werden. Dies soll die damit verbunden Anwendungen und Daten vor Angriffen und Diebstahl schützen.

Präventive Verteidigung: Secured-Core Server verfügen über in die Hardware- und Betriebssystemplattform integrierte Sicherheitsvorkehrungen, um gängige Angriffsvektoren zu vereiteln.

Neben dem Secured-Core Server ist eine Neuerung im Bereich Sicherheit die sogenannten “Sicheren Verbindungen”. Sichere Verbindungen werden durch die folgenden Einstellungen und Funktionen gewährleistet:

Transport: HTTPS und TLS 1.3 wird standardmäßig beim Windows Server 2022 aktiviert werden.

Secure DNS: DNS Clients unterstützen nun DNS-over-HTTPS (DoH), dieses Verfahren verschlüsselt DNS Anfragen über das HTTPS Protokoll.

SMB AES-256: Windows Server 2022 unterstützt jetzt die Kryptografie Verfahren AES-256-GCM und AES-256-CCM für SMB-Verschlüsselung und Signatur. Die Verschlüsselungsmethoden werden automatisch genutzt, wenn eine Verbindung mit einem anderen Computer hergestellt wird, der die Methoden unterstützt. AES-128 kann weiterhin verwendet werden, um die Abwärtskompatibilität zu gewährleisten.

SMB: Failovercluster unterstützen eine detaillierte Steuerung von Verschlüsselung und Signierung der knoteninternen Speicherkommunikation für freigegebene Clustervolumes und die Speicherbusebene. Damit ist gemeint, dass bei Verwendung von Storage Spaces Direct, selbst entschieden werden kann, die Ost-West-Kommunikation innerhalb des Clusters zu verschlüsseln oder zu signieren, um die Sicherheit zu erhöhen.

SMB Direct- und RDMA-Verschlüsselung: Windows Server 2022 unterstützt nun Verschlüsselung von SMB Direct. Bisher wurde die direkte Datenplatzierung durch SMB-Verschlüsselung deaktiviert. Nun werden Daten vor der Platzierung verschlüsselt, was zu geringen Performanceeinbußen führt, während der Paketdatenschutz mit AES-128 und AES-256 hinzugefügt wird.

SMB über QUIC: Aktualisiert das SMB 3.1.1 Protokoll in Windows Server 2022 Datacenter: Azure Edition und unterstützte Windows-Clients, um das QUIC-Protokoll anstelle des TCP Protokolls zu verwenden. Durch die Verwendung von SMB über QUIC zusammen mit TLS 1.3 können Benutzer und Anwendungen sicher und zuverlässig auf Daten von Edge-Dateiservern in Azure zugreifen.

Hybrid Cloud

Mit dem Release des Windows Server 2022 wurde auch Azure Arc angekündigt. Mit Azure Arc können alle Vorteile von Cloud-Diensten genutzt werden, indem der Windows 2022 mit Azure Arc verbunden wird. Azure Arc bietet die Möglichkeit, physische Server sowie virtuelle Computer unter Windows und Linux auch außerhalb von Azure z.B. in der eigenen Umgebung oder bei einem anderen Cloud-Hoster zu verwalten. Computer, die von Azure Arc verwaltet werden, sind als eigene Ressource in Azure hinterlegt und werden durch eine eigene Ressourcen-ID identifiziert.

Azure Arc bietet folgende Funktionen:

Azure Policy: Überwachung der Einstellungen des verbundenen Computers

Azure Security Center: Schützt Server, die nicht in Azure hinterlegt sind, mit dem Microsoft Defender for Endpoint.

Azure Sentinel: Ermöglicht das Einsammeln von sicherheitsrelevanten Events

Azure Automation: Bewertung von Konfigurationsänderungen von installierter Software, Registry-schlüsseln, Microsoftdiensten und Linux-Deamons.

Automatische Azureverwaltung: Durch die Verwendung von Automanage Machine für Arc-aktivierte Server kann das Onboarding und die Konfiguration von einigen Azure-Diensten automatisiert werden.

VM-Erweiterungen: Bietet Konfigurations- und Automatisierungsaufgaben nach der Bereitstellung mithilfe von unterstützten VM-Erweiterungen von Arc-fähigen Servern für Nicht-Azure-Windows- oder Nicht-Linux-Maschinen.

Azure Monitor: Überwachung der Leistung des Gastbetriebssystems der angeschlossenen Maschine und Ermittlung von Anwendungskomponenten, um Prozesse und Abhängigkeiten von anderen Ressourcen mit VM Insights zu überwachen. Über den Log-Analytics-Agenten können weitere Protokolldaten z.B. Leistungsdaten und Ereignisse vom Betriebssystem oder den auf dem Computer ausgeführten Workloads eingesehen werden. Diese Daten werden in einem Log Analytics Arbeitsbereich gespeichert.

Azure Arc wird in verschiedenen Regionen angeboten. Hierbei gilt zu beachten, dass vereinzelte Regionen wie Deutschland und Norwegen keine direkte Azure-Arc Funktionalitäten anbietet und aktuell auch keine eingeplant ist. Die Azure Region müsste so für deutsche Kunden in Europa West oder Europa Nord angesetzt werden. Weitere Informationen bezüglich der Regionen können unter folgendem Link gefunden werden. Unterstützt werden Windows Server Versionen ab Windows Server 2008 R2 SP1 bis zum neuen Windows Server 2022 (inklusive Server Core). Des Weiteren noch folgende Linux Versionen: Ubuntu, CentOS, SLES 12&15, RHEL, Amazon Linux 2, Oracle Linux 7.

Container

Mit Windows Server 2022 erscheint auch ein neues Container-Image. Die bisherigen Container-Images Nanoserver und Servercore werden durch das Windows Server Base OS Image ergänzt. Das neue Image basiert auf einer vollständig installierten Version des Windows Servers 2022 und hat daher Möglichkeiten, die bisher nur auf vollständig installierten Servern mit GUI möglich waren. Es unterstützt nahezu alle Windows-APIs, die im Nano- und Core-Image nicht verfügbar waren.

Aktuell lässt sich das neue Container-Image nur auf einem Windows Server 2022 installieren und starten.

Anwendungsplattform

Neben dem neuen Container-Image gibt es mehrere Plattformverbesserungen für den Windows-Container. Eine der wesentlichen Verbesserungen ist die Reduzierung der Imagegröße, dies soll zu einer schnelleren Startzeit und einer verbesserten Leistung führen.

Windows-Container unterstützen nun den Microsoft Distributed Transaction Control (MSDTC) und das Microsoft Message Queuing (MSMQ). Weiterhin soll durch die Unterstützung von Hostprozesscontainern für die Knotenkonfiguration IPv6 und die konsistente Implementierung von Netzwerkrichtlinien mit Calico, einer Open-Source Netzwerk Sicherheitslösung für Container, die Containererfahrung mit dem Azure Kubernetes Dienst vereinfacht werden.

Der Windows Server 2022 unterstütz Intel Ice Lake-Prozessoren und damit hochskalierende Anwendungen wie den SQL-Server, die bis zu 48 TB Arbeitsspeicher und 2,048 logische Kerne auf 64 physischen Sockeln erfordern.

Weitere Verbesserungen

Natürlich wurden auch Verbesserungen hinsichtlich der Perfomance, des Storages und der unterstützen Hardware getätigt, so wird beispielsweise nun die Nested virtualization für AMD Prozessoren unterstützt. Damit soll eine größere Auswahl an Hardware für die eigene Server Umgebung bereitgestellt werden.

Bei der Perfomance wurden Verbesserungen im Bereich der UDP und TCP Performance vorgenommen sowie eine Verbesserung an der Hyper-V virtual switch Perfomance.

Im Bereich Storage wurden Verbesserungen an dem Storage Migration Service vorgenommen, sodass eine Migration des Storages zu einem Windows Server oder zu Azure von mehreren Quellen einfacher gestaltet werden kann, sofern der Storage Migration Service unter Windows Server 2022 läuft. Die Features, die zur Verfügung stehen, wenn der Storage Migration Service unter Windows Server 2022 läuft sind die Folgenden:

Migration von lokalen Nutzern und Gruppen zu neuen Servern

Migration des Speichers von Failover-Clustern/ zu Failover-Clustern und die Migration zwischen standalone Servern und Failover-Clustern.

Migration des Speichers von einem Linux Server, der Samba verwendet

Einfache Synchronisation von migrierten Shares in Azure über Azure File Sync

Migration zu neuen Netzwerken wie beispielsweise Azure

Migration von NetApp CIFS Server von NetApp FAS-Arrays auf Windows Server und -Cluster

Des Weiteren betreffen die Storage Verbesserungen die folgenden Funktionen:

Adjustable storage repair speed: Die neue Funktion des Storage Spaces Direct, bietet mehr Kontrolle über den Daten-Resync-Prozess, indem Ressourcen entweder für die Reparatur von Datenkopien oder für die Ausführung aktiver Workloads zugewiesen werden. Dies ermöglicht eine flexiblere und effizientere Wartung der Cluster.

Faster repair and resynchronization: Wie der Name schon sagt, ist der Storage repair und die erneute Synchronisation nun doppelt so schnell. Durch die hinzugefügte Granularität der Datenüberwachung werden nur noch Daten bewegt, die bei der Reparatur bewegt werden müssen. Dies reduziert die genutzten System Ressourcen und die dafür benötigte Zeit.

Storage bus cache with Storage Spaces on standalone Server: Der Storage Bus Cache ist nun für Standalone Server verfügbar.

ReFS file-level snapshot: ReFS bietet nun die Möglichkeit, über eine schnelle Metadaten-Operation Snapshots von Dateien zu erstellen. Während die ReFS Blockklone schreibbar sind, sind die ReFS Snapshots Read-Only.

SMB compression: Nutzern oder Anwendungen ist es nun möglich, Dateien zu komprimieren, während diese über ein Netzwerk übertragen werden.

Sollten Sie weitere Fragen haben, können Sie uns unter support@ESCde.net oder https://www.escde.net/kontakt kontaktieren.

MEHR BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate