System Center Configuration Manager: Rollenbasierte Verwaltung

Seit der Version System Center Configuration Manager 2012 (SCCM 2012) bieten Standorte keine Sicherheitsgrenzen mehr, stattdessen wurde das neue Feature „Rollenbasierte Verwaltung“ eingeführt. Ich gehe daher in diesem Artikel kurz auf die Möglichkeiten zur Konfiguration der rollenbasierten Verwaltung und den daraus resultierenden Berechtigungen ein. Die rollenbasierte Verwaltung besteht aus drei Teilbereichen, welche zusammen die Berechtigungen sowie den sichtbaren Bereich eines Administrativen Benutzers definieren:

Sicherheitsrollen

Sicherheitsbereiche

Sammlungen

Sicherheitsrollen

Sicherheitsrollen definieren die Berechtigung eines Nutzers bzw. einer Gruppe, die dieser Rolle zugeordnet sind, auf einer Klasse von Objekten. Um eine neue Rolle zu erstellen, wählen Sie eine bestehende Rolle aus und kopieren diese.

In diesem Beispiel habe ich dafür die Rolle Application Author gewählt, da sie am ähnlichsten zu der gewünschten Rolle ist. Beim Kopieren habe ich darauf geachtet, die Berechtigungen zum Einsehen der Begrenzungen und Begrenzungsgruppen zu entfernen, da diese in meinem Beispiel nicht benötigt werden, um die gestellte Aufgabe erledigen zu können.

Im nächsten Schritt wird über einen Sicherheitsbereich festgelegt, auf welche existierenden Objekte der Nutzer überhaupt zugreifen kann.

Sicherheitsbereiche

Um einen neuen Sicherheitsbereich anzulegen, wechseln Sie auf die Schaltfläche Sicherheitsbereiche und wählen Sicherheitsbereich erstellen. Im unteren Bereich des daraufhin erscheinenden Dialogs können bereits existierende administrative Nutzer, welche Zugriff auf diesen Bereich erhalten sollen, hinzugefügt werden. Es werden hierbei immer automatisch die Nutzer hinzugefügt, die die volle Administrator Rolle besitzen.

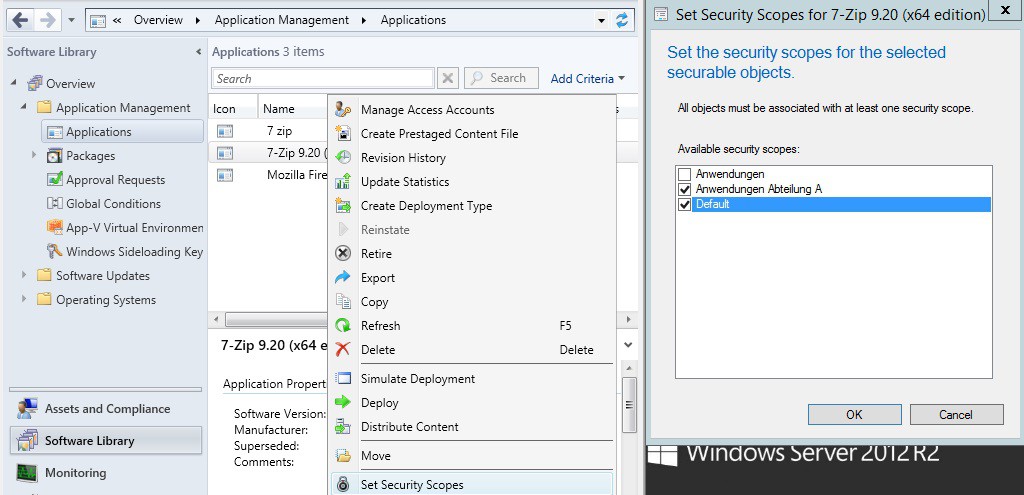

Als nächstes müssen die Objekte, auf die zugegriffen werden soll, zu diesem Bereich hinzugefügt werden. In meinem Beispiel sind das die Anwendungen und Verteilungspunkte, die für Abteilung A genutzt werden sollen. Navigieren Sie dafür unter Softwarebibliothek -> Anwendungen bzw. Verwaltung -> Verteilungspunkte zu den jeweiligen Anwendungen/Verteilungspunkten und wählen Sie dann im Rechtsklick-Menü den Unterpunkt Sicherheitsbereiche festlegen.

Sammlungen

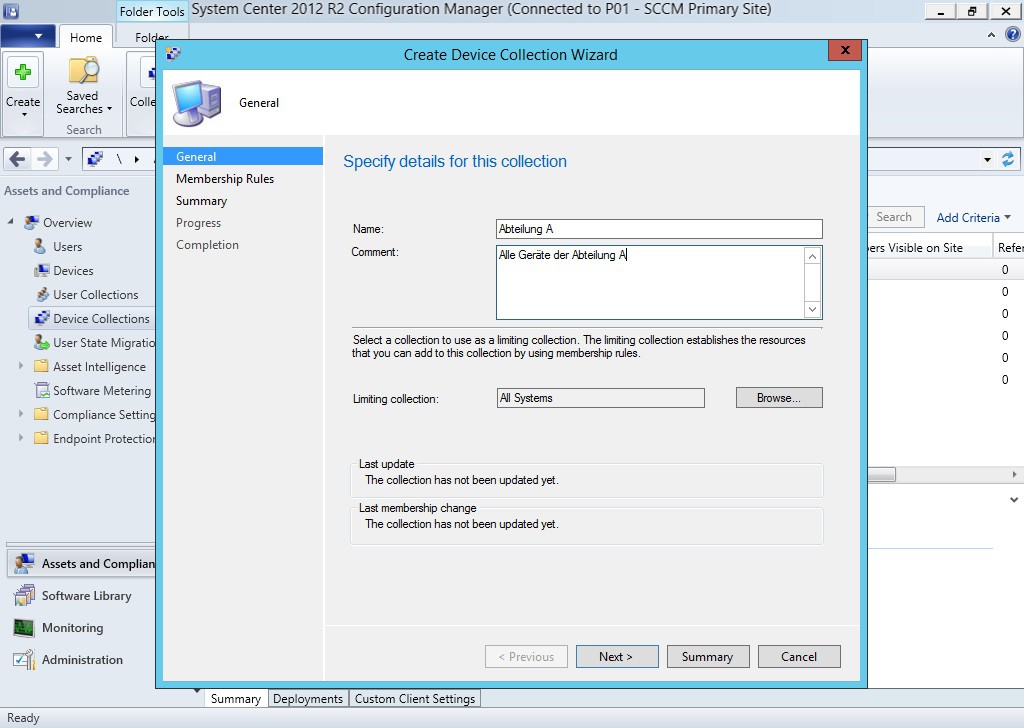

Jetzt sind alle Objekte und Berechtigungen definiert, auf die der Nutzer am Ende zugreifen können soll, allerdings fehlt noch eine Sammlung. Die Sammlung definiert auf welche, mit SCCM verwalteten Geräte, der Nutzer zugreifen können soll, in meinem Fall also, auf welche Geräte der Nutzer Anwendungen verteilen darf. Um eine Sammlung für Abteilung A zu erstellen, wählen Sie unter Bestand und Kompatibilität -> Gerätesammlungen die Schaltfläche Gerätesammlung erstellen und fügen über eine Mitgliedschaftsregel die jeweiligen Geräte hinzu.

Im letzten Schritt werden diese drei Teildefinitionen mit einem administrativen Nutzer verknüpft. Erstellen Sie dafür, falls noch nicht geschehen, einen administrativen Nutzer, indem Sie unter Verwaltung -> Administrative Nutzer die Schaltfläche Benutzer oder Gruppe hinzufügen wählen. Wählen Sie in diesem Dialog die AD-Gruppe bzw. den Nutzer aus, welcher die Berechtigungen erhalten soll. Microsoft empfiehlt hier als Best-Practice immer AD-Gruppen zu verwenden, damit später leichter weitere Nutzer hinzugefügt werden können. Fügen sie abschließend die erstellten Rollen, Bereiche und Sammlungen hinzu.

Damit ist die Einrichtung der Berechtigungen für einen administrativen Nutzer über die rollenbasierte Verwaltung abgeschlossen. Sie können sich testweise mit dem angegebenen Nutzer anmelden, um zu überprüfen, ob er alle benötigten Berechtigungen erhalten hat.

Ist alles richtig konfiguriert, kann der Benutzer nun nur noch die Objekte sehen und die Aktionen ausführen, die in den Sicherheitsrollen, Sicherheitsbereichen und Sammlungen angegeben wurden. Über die rollenbasierte Verwaltung kann so sehr feingranular konfiguriert werden, welche Nutzer für welche Geräte verwaltende Tätigkeiten ausführen können.

- ASP.NET 1

- Active Directory 41

- Administration Tools 1

- Allgemein 60

- Backup 4

- ChatBots 5

- Configuration Manager 3

- DNS 1

- Data Protection Manager 1

- Deployment 24

- Endpoint Protection 1

- Exchange Server 62

- Gruppenrichtlinien 4

- Hyper-V 18

- Intune 1

- Konferenz 1

- Künstliche Intelligenz 7

- Linux 3

- Microsoft Office 11

- Microsoft Teams 1

- Office 365 11

- Office Web App Server 1

- Powershell 21

- Remote Desktop Server 1

- Remote Server 1

- SQL Server 8

- Sharepoint Server 12

- Sicherheit 1

- System Center 10

- Training 1

- Verschlüsselung 2

- Virtual Machine Manager 1

- Visual Studio 1

- WSUS 7

- Windows 10 12

- Windows 8 9

- Windows Azure 4

- Windows Client 1

- Windows Server 24

- Windows Server 2012 7

- Windows Server 2012R2 15

- Windows Server 2016 7

- Windows Server 2019 2

- Windows Server 2022 1

- Zertifikate 3