BitLocker für Unternehmen: Verwaltung mittels Gruppenrichtlinien - Allgemeine Richtlinien & Best Practices

Bei der Einrichtung von BitLocker mittels GPOs stehen viele Konfigurationsmöglichkeiten zur Verfügung, abhängig vom zu verschlüsselnden Laufwerk. In diesem Blogeintrag werden die GPOs nach Best Practice sowie BitLocker-GPOs die unabhängig vom Laufwerk angewendet werden, vorgestellt. In den nächsten Teilen folgen die einzelnen GPOs zur Betriebssystem-, Festplatten-, und Wechseldatenträgerverschlüsselung.

Blogeintragsserie BitLocker für Unternehmen:

Verwaltung mittels Gruppenrichtlinien: Allgemeine Richtlinien & Best Practices

Verwaltung mittels Gruppenrichtlinien: Verschlüsselung (demnächst)

Zu finden sind die Gruppenrichtlinien unter Computer Configuration > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption.

Allgemeine Richtlinien

Der folgende Abschnitt befasst sich mit der Erklärung der allgemeinen Richtlinien unter

Computer Configuration > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption.

Mit allgemeinen Richtlinien sind die GPOs gemeint, die nicht auf spezifische Laufwerktypen angewandt werden.

Abbildung 1: Übersicht allgemeine Richtlinien

Store BitLocker recovery information in Active Directory Domain Services (WS 2008/Win Vista):

Diese Richtlinieneinstellung gilt nur für Betriebssystemlaufwerke und Festplatten auf Computern mit Windows Server 2008 oder Windows Vista und wird verwendet, um die Speicherung von BitLocker-Wiederherstellungsinformationen im AD DS zu konfigurieren. Für neuere Versionen können diese Einstellungen in den Ordnern Fixed Data Drives/Operating System Drives/Removable Data Drives mit der Richtlinie Choose how BitLocker-protected fixed/operating/removable drives can be recovered getroffen werden.

Wenn diese Richtlinie konfiguriert wurde, werden die BitLocker-Wiederherstellungsinformationen automatisch im AD DS gesichert. Mit der Option Require Bitlocker backup to AD DS wird zudem festgelegt, dass BitLocker nur aktiviert werden kann, wenn der Computer mit der Domäne verbunden ist und die Sicherung der Wiederherstellungsinformationen erfolgreich war.

Sobald die Richtlinie aktiviert und ein Laufwerk innerhalb der Domäne verschlüsselt wurde, erscheint in den Einstellungen des Computerobjekts (ADUC) ein neuer Reiter „Bitlocker Recovery“, in welchem die Wiederherstellungsschlüssel gespeichert werden.

Abbildung 2: Recovery Passwort im AD DS

Choose default folder for recovery password

Mit dieser Richtlinie wird der Standardordner für Wiederherstellungskennwörter konfiguriert. Dies ist für gewöhnlich ein Netzwerkpfad. Die Richtlinie kann zusätzlich oder alternativ zur Speicherung des Wiederherstellungsschlüssels im AD definiert werden. Der angegebene Pfad wird dem Nutzer im Setup-Assistent des BitLockers angezeigt, wenn der Benutzer aufgefordert wird, den Speicherort des Wiederherstellungskennwortes anzugeben. Der Nutzer wird nicht daran gehindert, diesen Speicherort nach seinem Belieben zu ändern. Hier gilt es zu beachten, dass der Standardspeicherort nicht auf dem zu schützenden Laufwerk liegen kann. Diese Richtlinie ist für alle Laufwerktypen möglich.

Abbildung 3: Auswirkung der Richtlinie

Choose how users can recover BitLocker-protected drives (WS 2008/Win Vista)

Diese Richtlinie gilt nur für Betriebssystemlaufwerke und Festplatten (nicht entfernbare Laufwerke) auf Computern mit Windows Server 2008 und Windows Vista. Hier wird festgelegt, ob der Setup-Assistent die Wiederherstellungsoptionen anzeigen und angeben kann. Es können zwei Optionen verwendet werden, um die verschlüsselten Daten zu entsperren, wenn die erforderlichen Informationen zum Startschlüssel fehlen. Die Nutzer können ein 48-stelliges Kennwort für die Wiederherstellung eingeben oder ein USB-Laufwerk einfügen, welches einen 256-Bit-Wiederherstellungsschlüssel enthält. Beim Speichern auf einem USB-Laufwerk wird das 48-stellige Kennwort in einer Textdatei und der 256-Bit-Wiederherstellungsschlüssel als versteckte Datei gespeichert. Wenn diese Richtlinie nicht konfiguriert wird (Standardeinstellung), werden dem Benutzer im Setup-Assistent die Möglichkeiten zum Speichern der Wiederherstellungsoptionen angezeigt.

Disable new DMA devices when this Computer is locked

DMA ist ein Protokoll für den direkten Speicherzugriff, bei welchem der Informationsaustausch zwischen Arbeitsspeicher und Massenspeicher erfolgt, ohne die CPU in Anspruch zu nehmen. Dies hat den Vorteil einer schnelleren Datenübertragung bei einer gleichzeitigen Entlastung der CPU. Wenn diese Richtlinie aktiviert ist, wird jedes Mal, wenn der Benutzer den Bildschirm sperrt, der DMA auf Hot-Plugable-PCI-Ports blockiert, bis sich der Nutzer erneut anmeldet. Mit Hot-Plugable-PCI-Ports sind Ports zu verstehen, welche es Hardware Komponenten erlaubt, im laufenden Zustand eines Computers eingesetzt oder entfernt zu werden. Die Konfiguration dieser Richtlinie ist nur auf Betriebssystemlaufwerken möglich.

Choose drive encryption method and cipher strength

Hier gibt es gleich drei Richtlinien, die je nach Betriebssystem gewählt werden. Zur Wahl stehen Windows Vista/Windows Server 2008, 2008R2/ Windows 7; Windows 8, 8.1/Windows Server 2012, 2012R2/Windows 10 (Version 1507); Windows 10 (Version 1511) oder aktuellere Versionen.

Mit dieser Richtlinie ist es möglich, einen Verschlüsselungsalgorithmus und eine Verschlüsselungsstärke für BitLocker auszuwählen, um die Laufwerke zu verschlüsseln. Der Wert dieser Richtlinie bestimmt die Stärke der Verschlüsselung (Chiffre), die von BitLocker für die Verschlüsselung verwendet wird. Die Richtlinie ist für alle Laufwerktypen möglich, allerdings empfiehlt es sich für Festplatten und Betriebssystemlaufwerke den XTS-AES-Algorithmus zu verwenden. Für Wechseldatenträger sollte AES-CBC 128-Bit oder AES-CBC 256-Bit verwendet werden. Wenn diese Richtlinie nicht aktiviert oder konfiguriert wurde, verwendet BitLocker standardmäßig XTS-AES 128-Bit oder die im Setupskript angegebene Verschlüsselungsmethode.

Provide the unique identifiers for your organization

Die Richtlinieneinstellung wird verwendet, um eine Kennung festzulegen, die auf alle Laufwerke angewandt wird, die innerhalb der Organisation verschlüsselt sind. Diese Kennungen werden als BitLocker identification field und Allowed BitLocker identification field gespeichert. Das Identifikationsfeld ermöglicht es BitLocker geschützten Laufwerken eine eindeutige Organisations-ID zuzuordnen. Diese Kennung wird automatisch zu neuen Laufwerken, die durch BitLocker geschützt werden, hinzugefügt. Wenn ein geschütztes Laufwerk aus einem Computer ausgebaut und auf einem anderen BitLocker-fähigen Computer eingebaut wird, werden das BitLocker identification field und das Allowed Bitlocker identification field verwendet, um zu ermitteln, ob das Laufwerk von einer externen Organisation stammt. Das BitLocker identification field kann einen beliebigen Wert bis zu 260 Zeichen innehaben.

Diese Richtlinie ist ebenso für alle Laufwerktypen möglich. Das Allowed BitLocker identification Field wird in Kombination mit der Deny write access to removable drives not protected by BitLocker Richtlinie verwendet, um die Verwendung von Wechseldatenträgern innerhalb der Organisation zu kontrollieren. Durch diese Kombination wird überprüft, ob das Identifikation Feld eines Wechseldatenträgers mit der zulässigen Identifikation übereinstimmt. Wenn dies nicht der Fall ist, besitzt der Wechseldatenträger nur Lese-, aber keine Schreibberechtigung.

Abbildung 4: BitLocker Richtlinie für die Identifikation

Prevent memory overwrite on restart

Hier wird festgelegt, ob der Arbeitsspeicher des Computers beim nächsten Start überschrieben werden darf oder nicht. Damit ist es möglich, die Leistung des Computerstarts zu verbessern. Wenn diese Richtlinie aktiviert wurde, wird der Arbeitsspeicher beim Neustart nicht überschrieben. Dies kann die Leistung beim Neustart verbessern, erhöht aber zugleich das Risiko, BitLocker-Geheimnisse verfügbar zu machen. Zu den BitLocker-Geheimnissen zählen Schlüsselmaterialien, die zum Verschlüsseln von Daten verwendet werden. Um die Auswirkungen dieser Richtlinie zu überprüfen, kann die Performance einmal ohne und einmal mit der Gruppenrichtlinie ausgegeben und ausgelesen werden. Die Richtlinie ist auf allen Laufwerktypen anwendbar.

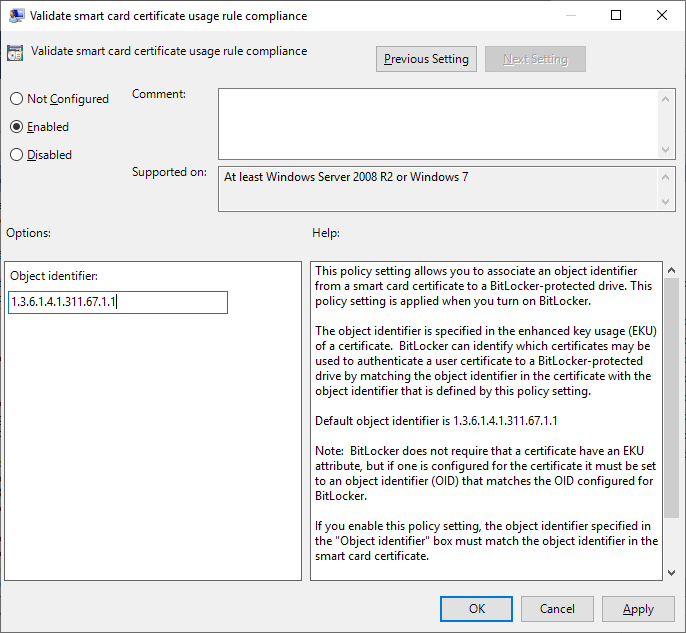

Validate smart card certificate usage rule compliance

Smartcards werden dazu genutzt, den Zugriff auf bestimmte Ressourcen zu verwalten. Mit dieser Richtlinie kann einem BitLocker-geschützten Laufwerk eine Objektkennung aus einem Smartcard-Zertifikat zugeordnet werden. Wenn diese Richtlinie konfiguriert ist, muss die Objektkennung, die in dieser Richtlinie angeben ist, mit der Objektkennung im Smartcard-Zertifikat übereinstimmen. Standardmäßig wird die Objektkennung auf 1.2.6.1.4.1.311.67.1.1 gesetzt. Die Objektkennung wird in der erweiterten Schlüsselverwendung (EKU) eines Zertifikats angegeben. BitLocker kann ermitteln, welche Zertifikate zur Authentifizierung eines Benutzerzertifikats für ein BitLocker-geschütztes Laufwerk verwendet werden können, indem die Objektkennung im Zertifikat mit der durch diese Richtlinieneinstellung definierten Objektkennung abgeglichen wird. Diese Richtlinie ist nur für Festplatten und Wechseldatenträger verfügbar.

Abbildung 5: BitLocker Richtlinie Smartcards

Best Practice

Microsoft empfiehlt bei der Konfiguration von BitLocker die nachfolgenden GPOs anzuwenden (Best Practice). Auf die einzelnen Richtlinien und deren Erklärung wird im restlichen Beitrag und den darauffolgenden Kapiteln genauer eingegangen. In diesem Teil wird lediglich vorgestellt, welche Einstellungen nach Best Practice getroffen werden sollten.

Allgemeine Richtlinien:

Pfad: Computer Configuration > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption

Choose drive encryption and cipher strength:

Not Configured

Prevent memory overwrite on restart:

Not Configured

Provide the unique identifiers for your organization

Enable mit der Option: “BitLocker identification field“: Bis zu 260 Zeichen

Nicht festlegen: ”Allowed BitLocker identification field“

Richtlinien für Betriebssystemlaufwerke:

Pfad: Computer Configuration > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption > Operating System Drives

Choose how BitLocker-protected operating system drives can be recovered

Enable

Zu setzende Optionen:

“Save BitLocker recovery information to AD DS for operating system drives”

“Do not enable Bitlocker until recovery information is stored to AD DS for operating system drives”

“Omit recovery options from the BitLocker setup wizard”

Nicht festlegen:

“Allow data recovery agent”

Configure minimum PIN length for startup

Enable – als minimale Zeichenlänge Sieben wählen

Require additional authentication at startup

Enable

Zu setzende Option:

“Configure TPM startup PIN“– Require startup PIN with TPM

Nicht festlegen:

“Allow BitLocker without a compatible TPM”

“Configure TPM Startup” (keep default settings)

“Configure TPM startup key” (keep default settings)

“Configure TPM startup key and PIN” (keep default settings)

Richtlinien für Festplatten (nicht entfernbare Laufwerke):

Pfad: Computer Configuration > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption > Fixed Data Drives

Choose how BitLocker-protected fixed drives can be recovered

Enable

Zu setzende Optionen:

“Save BitLocker recovery information to AD DS for operating system drives”

“Do not enable Bitlocker until recovery information is stored to AD DS for operating system drives”#

“Omit recovery options from the BitLocker setup wizard”

Nicht festlegen:

“Allow data recovery agent”

Configure use of passwords for fixed data drives

Enable/Disable – Wenn das eigene Unternehmen keine public key infrastructure (PKI) hat, sollte diese Richtlinie aktiviert werden.

Zu setzende Optionen:

“Require password for fixed data drive”

“Require password complexity“

“Minimum password length for fixed data drive: 12”

Configure use of smart cards on fixed data drives

Enable/Disable – Wenn das eigene Unternehmen eine PKI hat, sollte diese Richtlinie aktiviert werden.

Zu setzende Option:

“Require use of smart cards on fixed data drives”

Richtlinien für Wechseldatenlaufwerke:

Pfad: Computer Configuration > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption > Removable Data Drives

Choose how BitLocker-protected removable drives can be recovered

Enable

Zu setzende Optionen:

“Save BitLocker recovery information to AD DS for operating system drives”

“Do not enable Bitlocker until recovery information is stored to AD DS for operating system drives”

“Omit recovery options from the BitLocker setup wizard”

Nicht festlegen:

“Allow data recovery agent”

Configure use of passwords for removable data drives

Enable/Disable – Wenn das eigene Unternehmen keine public key infrastructure (PKI) hat oder alte Betriebssysteme wie Windows XP oder Vista verwendet werden, sollte diese Richtlinie aktiviert werden.

Zu setzende Optionen:

“Require password for fixed data drive”

“Require password complexity“

“Minimum password length for fixed data drive: 12”

Configure use of smart cards on removable drives

Enable/Disable – Wenn das eigene Unternehmen eine PKI hat, sollte diese Richtlinie aktiviert werden.

Zu setzende Option:

“Require use of smart cards on fixed data drives”

Configure use of BitLocker on removable drives

Enable

Zu setzende Option:

“Allow users to apply BitLocker protection on removable data drives”

Nicht festlegen:

“Allow users to suspend and decrypt BitLocker protection on removable data drives”

Deny write access to removable data drives not protected by BitLocker

Enable

Zu setzende Option:

“Do not allow write access to devices configured in another organization”

Sollten Sie weitere Fragen haben, können Sie uns unter support@ESCde.net oder https://www.escde.net/kontakt kontaktieren.

MEHR BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate