Konfiguration der Passwortrichtlinien: Active Directory Administrative Center vs. Gruppenrichtlinien

Zum Erstellen von Passwortrichtlinien in Domänen gibt es mehrere Möglichkeiten:

Passwortrichtlinien im Active Directory Administrative Center (ADAC)

Gruppenrichtlinien

Hierbei stellt sich nun die Frage, welche dieser Methoden empfohlen wird und wie diese zwei Möglichkeiten agieren?

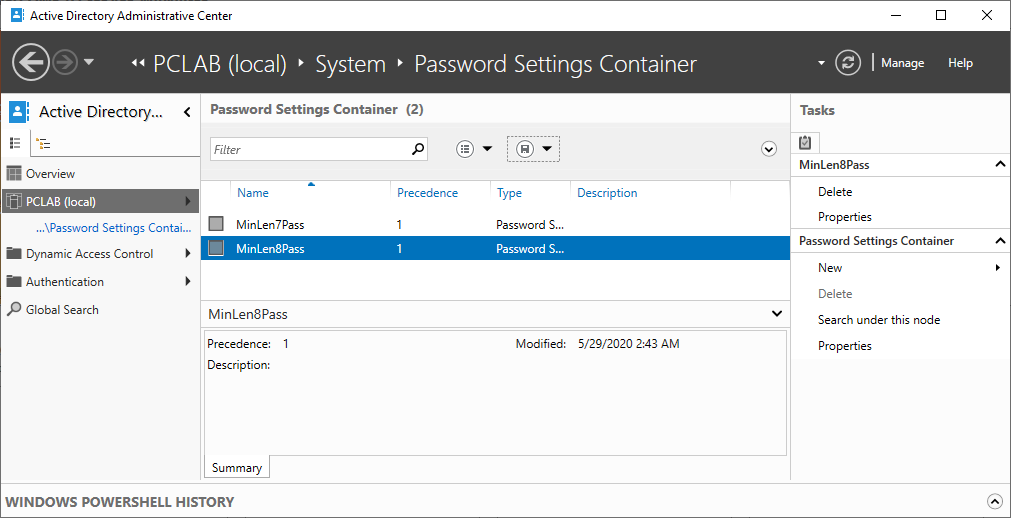

Das Erstellen einer Passwortrichtlinie im ADAC gestaltet sich wie folgt:

Öffnen des ADAC im Server Manager unter dem Reiter „Tools“

Auswählen der Domäne

Auf dem kleinen Pfeil neben der gewünschten Domäne klicken

Zu System -> Passwort Settings Container navigieren

Auf der rechten Seite unter „Passwort Settings Container“ die Option „Neu“ auswählen

Nun öffnet sich ein Fenster, in dem man jegliche Passwortrichtlinien einstellen kann

Abschließend fügt man noch den Nutzer bzw. die Nutzergruppe mittels „Add“ unter „Directly Applies To“ hinzu

Nun stellt sich die Frage, welche Richtlinie angewandt wird, sofern für den gleichen Nutzer/die gleiche Gruppe eine oder mehrere Richtlinien in den Gruppenrichtlinien gesetzt wurden. Hierbei gilt, dass Richtlinien, die im ADAC gesetzt wurden, höher priorisiert sind, als Gruppenrichtlinien und konkurrierende Richtlinien in den Gruppenrichtlinien entkräften. Wenn mehrere Richtlinien im ADAC erstellt werden, dann gilt die „Precedence“ Zahl als Priorität. Je niedriger diese Zahl ist, desto höher ist die Priorität dieser Richtlinie. Treffen mehrere Richtlinien auf einen Nutzer zu, so wird bei konkurrierenden Richtlinien, die Richtlinie mit der höchsten Priorität angewandt.

Aber wie werden Richtlinien mit gleicher Priorität und konkurrierenden Einstellungen behandelt?

Wurden zwei Richtlinien definiert, welche konkurrierende Einstellungen besitzen und auf den gleichen Nutzer/ die gleiche Gruppe zutreffen, greift die restriktivere Richtlinie. Wie im Bild oben zu erkennen, wurden zwei Richtlinien mit gleicher Priorität im ADAC erstellt, welche auf den gleichen Nutzer zutreffen. Die „MinLen7Pass“ Richtlinie erzwingt, dass das Passwort eine Mindestlänge von sieben Zeichen haben muss. Die „MinLen8Pass“ Richtlinie erzwingt, dass das Passwort eine Mindestlänge von acht Zeichen besitzen muss. Nun greift jedoch die „MinLen8Pass“ Richtlinie, obwohl dem Nutzer auch die „MinLen7Pass“ Richtlinie zugeteilt wurde. Dies liegt daran, dass das ADAC immer die restriktivere Richtlinie anwendet, sofern es zwei oder mehrere Richtlinien mit der gleichen Priorität gibt, die auf den gleichen Nutzer angewandt werden sollen.

MEHR BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate