Kontenverwaltung überwachen

Es ist immer ratsam zu überwachen, ob Nutzerkonten bearbeitet werden. So können Sie schnell auf unerwünschte Änderungen, welche unter anderem ein Sicherheitsrisiko darstellen können, reagieren. In diesem Blogeintrag werden wir uns anschauen, wie man die Überwachung der Kontenverwaltung aktiviert und wie man sie nutzt.

Um die Nutzerkonten eines Active Directory zu überwachen, muss zunächst die Option Kontenverwaltung überwachen in den Gruppenrichtlinien unter Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Überwachungsrichtlinie aktiviert werden.

Diese Funktion ist jedoch inkompatibel mit der Erweiterten Überwachungskonfiguration (zu finden unter Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration).

Wenn Sie die Erweiterte Überwachungskonfiguration aktiviert haben, müssen Sie diese zunächst deaktivieren. Dies können Sie wie folgt erreichen:

Setzen Sie alle Unterkategorien der erweiterten Überwachungsrichtlinien auf nicht konfiguriert festlegen.

Löschen Sie alle Audit.csv-Dateien aus dem Ordner %SYSVOL% auf dem Domänencontroller.

Anschließend können Sie die Funktion Kontenverwaltung überwachen aktivieren:

Hierzu öffnen Sie den Gruppenrichtlinieneditor auf dem Domänen Controller und erstellen eine neue Gruppenrichtlinie.

Bearbeiten Sie diese Gruppenrichtlinie und navigieren Sie zu Computer Konfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Überwachungsrichtlinien.

Aktivieren Sie hier die Option Kontenverwaltung überwachen.

Abbildung 1: Aktivieren von Kontenverwaltung überwachen

Nun können Sie zwischen Fehler und/oder Erfolg wählen. Bitte verwenden Sie die untere Tabelle, um herauszufinden, welche Aktionen beim Aktivieren der jeweiligen Option überwacht werden.

Ereignisliste (Sortiert nach EventID):

Event ID, Ereignis, Beschreibung

4720, Erfolg, Ein Benutzerkonto wurde erstellt

4722, Erfolg, Ein Benutzerkonto wurde aktiviert

4723, Erfolg oder Fehler, Es wurde versucht, das Kennwort eines Kontos zu ändern

4724, Erfolg oder Fehler, Es wurde versucht, das Kennwort eines Kontos zurückzusetzen

4725, Erfolg, Ein Benutzerkonto wurde deaktiviert

4726, Erfolg, Ein Benutzerkonto wurde gelöscht

4738, Erfolg, Ein Benutzerkonto wurde geändert

4740, Erfolg, Ein Benutzerkonto wurde gesperrt

4765, Erfolg, Ein sid-Protokoll wurde einem Konto hinzugefügt

4766, Fehler, Das Hinzufügen eines SID-Verlaufs zu einem Konto ist fehlgeschlagen

4767, Erfolg, Ein Benutzerkonto wurde gesperrt

4780, Erfolg, Die ACL wurde für Konten eingerichtet, die Mitglieder von Administratoren Gruppen sind

4781, Erfolg, Der Name eines Kontos wurde geändert

4794, Erfolg oder Fehler, Es wurde versucht, das Administratorkennwort für den Verzeichnisdienst Wiederherstellungsmodus einzurichten

4798, Erfolg, Die lokale Gruppenmitgliedschaft eines Benutzers wurde aufgelistet

5376, Erfolg, Anmeldeinformationen der Anmeldeinformationsverwaltung wurden gesichert

5377, Erfolg, Anmeldeinformationen der Anmeldeinformationsverwaltung wurden von einer Sicherung wiederhergestellt

Sofern Ereignisse ausgelöst werden, können Sie diese in der Ereignisanzeige unter Windows-Protokolle > Sicherheit einsehen.

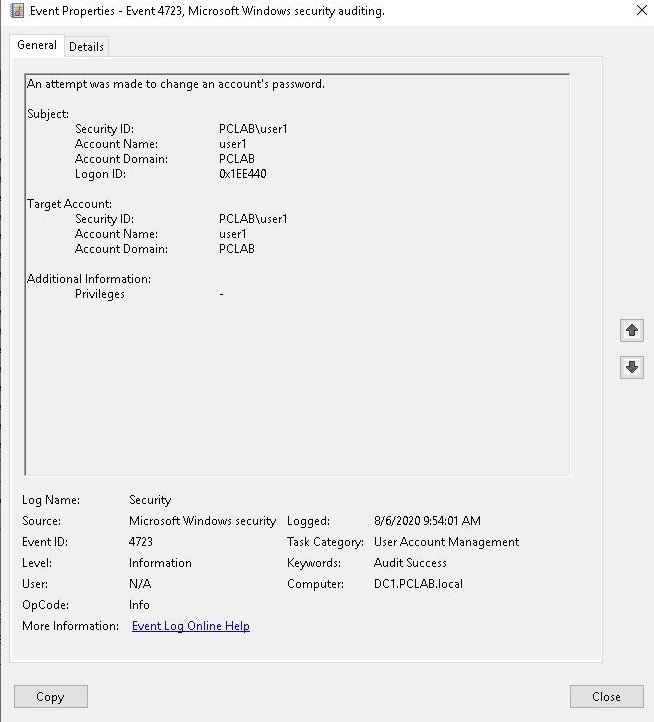

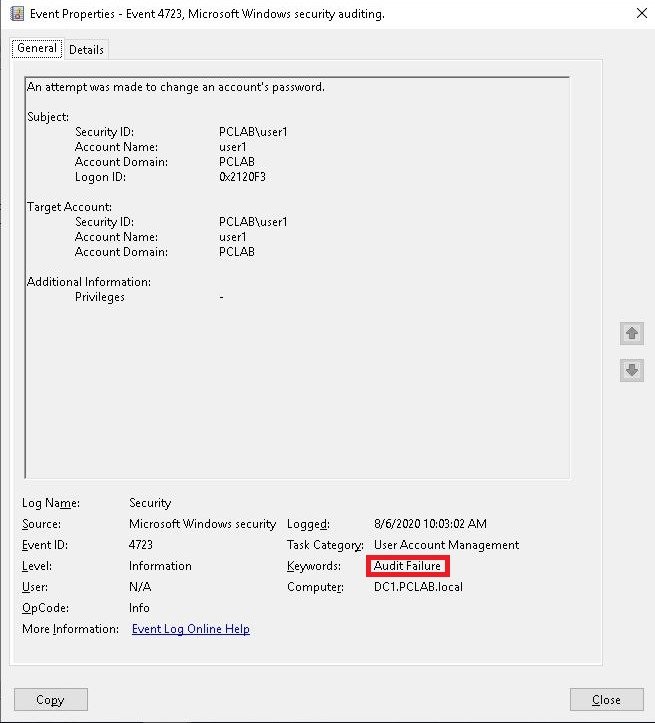

Abbildung 2: Ereignisanzeige der Kontenüberwachung

Jedoch bietet das Überwachen der Kontenverwaltung weitaus mehr als nur das Anzeigen der oben aufgelisteten Ereignisse. Um genauere Informationen eines Ereignisses einzusehen, genügt ein Doppelklick auf ein Solches. Hier finden Sie unter anderem den Nutzer, welcher die Aktion ausgeführt hat. Und ob diese fehlgeschlagen ist oder erfolgreich war.

Abbildung 3: Nutzer "user1" hat erfolgreich sein Passwort geändert

Abbildung 4: Nutzer "user1" hat versucht sein Passwort zu ändern, dies ist jedoch fehlgeschlagen

So können Sie – sofern Sie LDAP (Lightweight Directory Access Protocol) nach Best Practice nutzen; siehe unten – herausfinden, ob ein Konto mittels LDAP oder über ADUC (Active Directory Users and Computers) erstellt wurde.

Abbildung 5: Nutzer "Administrator" hat erfolgreich das Passwort von Nutzer "user1" zurückgesetzt

Unter Best Practice nutzt LDAP ein, eigens für ihn erstelltes, Nutzerkonto. Dadurch kann aus dem Ereignis entnommen werden, ob ein Nutzer mittels LDAP oder durch einen Administrator erstellt wurde.

ALLE BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate